Китайското разузнаване разполага с инструментите за хакване, създадени от американската Национална агенция за сигурност (NSA). Нещо повече: Пекин ги е използвал през 2016 г., за да атакува съюзници на САЩ и частни компании в Европа и Азия. Това става ясно от доклад на Symantec, една от водещите компании в сферата на киберсигурността.

Съдейки по момента на атаките и по ориентири в компютърния код, изследователите от Symantec твърдят, че китайците не са откраднали кода, а са го „уловили" след атака на NSA срещу техните собствени компютри.

Казусът разкрива как световните киберконфликти са създали своеобразен дигитален "Див Запад", в който има твърде малко ясни правила. Показва и колко е трудно за САЩ да контролира разпространението на зловредния софтуер, който използва като част от арсенала си.

Това провокира дебат в разузнавателната общност дали САЩ трябва да продължава да разработва високотехнологичните си тайни кибероръжия, ако не може да ги държо под ключ.

Според Symantec, хакерската група, придобила инструментите на NSA, е сред най-опасните подизпълнители на китайското разузнаване. Групата е отговорна за многобройни атаки срещу някои от най-рисковите отбранителни цели в САЩ, включително разработчици на космически, сателитни и ядрени ракетни технологии.

Същите хакери, които NSA е следила в продължение на повече от десетилетие, са преминали в офанзива срещу самата агенция.

Част от хакерските инструменти на NSA по-късно са били пуснати в Интернет от групата Shadow Brokers - организация, чиито членове все още са неизвестни. Групата се използва от Русия и Северна Корея за глобални атаки.

Разкритията на Symantec дават първите доказателства за това, че китайските хакери, поддържани от държавните служби, са се добрали до някои от инструментите месеци преди Shadow Brokers да се появят за първи път в интернет през август 2016.

Това не е първият случай, в който NSA вижда как собствените й разработки се използват от противници. Преди години софтуерът, ползван за унищожаване на ядрените центрофуги на Иран, беше публикуван и нанесе щети върху множество мишени - включително срещу американски бизнес-гиганти като Chevron. Тайните американски програми за киберсигурност бяха разкрити от Едуард Сноудън (който сега живее в изгнание в Москва), а колекция от кибероръжия на ЦРУ се появи и в WikiLeaks.

Анализаторите предупреждават, че националните служби трябва да разберат, че кражбата на кибероръжията им е сериозен риск за сигурността. Възможността от ответен удар със собствения им арсенал е напълно реална.

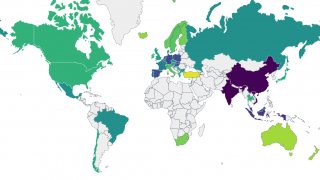

Не е напълно изяснено как точно китайците са се добрали до кода, разработен от американската NSA. Сигурно е обаче, че подизпълнители на китайското разузнаване са го използвали при атаките срещу най-малко 5 цели в Белгия, Люксембург, Виетнам, Филипините, Хонконг.

Мишените им са научно-изследователски организации, образователни институции и компютърни мрежи на поне един съюзник на американското правителство.

Една от атаките е извършена срещу голяма телекомуникационна мрежа. Резултатът вероятно е дал на китайското разузнаване достъп до стотици милиони съобщения и разговори.

Symantec не посочват изрично китайското правителство в анализа си. Те идентифицират извършителите на атаките като "групата Buckeye" - хакери от Гуанджоу, които американското Министерство на правосъдието и други фирми за киберсигурност идентифицират като подизпълнители на китайското Министерство на държавната сигурност.

Тъй като компаниите за киберсигурност действат в глобален мащаб, те често създават собствени "прякори" за правителствени разузнавателни агенции, за да избегнат засегнати реакции от правителства; Symantec и други фирми наричат хакерите на NSA "групата Equation".

През 2017 г. в САЩ бяха повдигнати обвинения срещу трима членове на Buckeye. Прокурорите не твърдят, че тримата са действали от името на китайското правителство, но независими анализатори и източници от NSA ясно посочват връзката между групата и Министерството на държавната сигурност на Китай.

Пекин е един от най-умелите и настойчиви играчи във военните, разузнавателните и корпоративните атаки. Доклад на Пентагона описва основната цел на китайската киберармия като "намаляване на основни оперативни и технологични преимущества на САЩ". В случая обаче не става дума за активна атака от китайска страна.

Изглежда, че хакерите просто са забелязали американския кибер-пробив и са взели кода, за чието първоначално разработване са платени огромни суми от бюджета на NSA.

Symantec посочват, че още през март 2016 г. китайските хакери са използвали в атаките си модифицирани версии на два инструмента на NSA - Eternal Synergy и Double Pulsar. Пет месеца по-късно Shadow Brokers разопространяват първите си екземпляри на откраднати кодове на NSA. През април 2017 г. последва и изтичането на цялата колекция на експлойти на американската служба.

Това е първият случай, в който анализаторите попадат на тайното улавяне на компютърен код, използван при хакерска атака, и употребата му срещу нови мишени. Досега тази хипотеза е разглеждана само в теоретичен контекст.

Защо китайците не са обърнали кибероръжията директно срещу САЩ? Първата вероятна причина, според Symantec, е съображението, че американците разработват защити срещу собствения си арсенал. Втората - вероятно чуждестранните хакери не са искали да разкриват пред Вашингтон, че вече притежават достъп до неговите инструменти.

За американските разузнавателни агенции това е най-лошият възможен сценарий. За избягването му съществуваше специална програма на Белия дом, известна като Vulnerabilities Equities Process.

Целта на програмата е да се направи оценка на позитивите и негативите от опазването в тайна на установени уязвимости, а отговорността за този анализ се носи от координатор по киберсигурността в Белия дом и представители на различни държавни агенции. Поддържането на тази тайна информация би могло да послужи за разузнавателни или военни цели. Но рискът тези уязвимости да бъдат открити и от противниците на САЩ, след което да бъдат използвани за хакване на американски граждани и компании, е напълно реален.

Разкритията от 2016 и 2017 г. принудиха NSA да предаде арсенала си от софтуерни уязвимости на Microsoft, така че компанията да закърпи софтуера си. Това сложи край на някои от най-деликатните антитерористични операции, заявяват двама бивши служители на агенцията.

Инструментите на NSA бяха взети на въоръжение от севернокорейски и руски хакери и използвани за атаки, които блокираха британската здравна система и работата на шипинг корпорацията Maersk. Спряха и критични доставки на ваксина, произвеждана от Merck. В Украйна руски атаки парализираха критично важни обекти - летища, пощенски служби, бензиностанции и др.

Не само разузнавателните служби, но и много от министерствата, отговорни за събирането и опазването на чувствителни финансови, социални и медицински данни, имат нужда от твърди гаранции срещу изтичането на подобен тип инструменти във вражески ръце.

Разкритията на Symantec обаче показват, че точно това се е случило. Въпреки че групата Buckeye е спряла дейност след обвиненията през 2017 г., усвоените от тях инструменти на NSA са продължили да се използват за атаки в Европа и Азия до септември 2018.

Вече никой не знае дали това е дело на същата хакерска групировка, или зловредният код е изтекъл към друга група. Хората идват и си отиват. Очевидно обаче оръжията на кибервойната продължават да съществуват.